恶意代码(僵尸、木马、蠕虫、RAT)异常流量分析

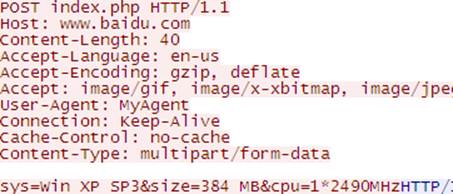

恶意代码为了对目标进行控制或者进行资料窃取,首先第一步是需要获取到控制命令服务器(C&C)来和黑客进行通信和交换信息,通过获取C&C的方式有:

..... More

恶意代码为了对目标进行控制或者进行资料窃取,首先第一步是需要获取到控制命令服务器(C&C)来和黑客进行通信和交换信息,通过获取C&C的方式有:

..... More

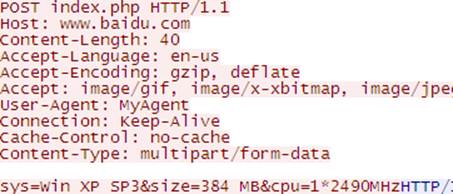

偶尔看到国外一些论坛讨论汽车改装(都是基于ECU的)的技术问题,于是产生了兴趣,想想如果ECU能够被改装,那么它肯定也会面临一些安全问题。所以参阅了一些讨论文章,发现他们讨论的问题基本上都是如何修改MAP表(ECU中的数据表),而并没有人基于ECU二进制代码的逆向工程,因此有了本文。本文只是做一些关于汽车动力系统(发动机)ECU逆向工程的初步探索,在这方面资料稀缺,因此把自己一些粗浅的认知和分析结果放出来,文章必定有错误之处,人外有人天外有天,还望资深人士纠正,另外发出来的目的更希望能够起到抛砖引玉的作用。

..... More

美国大面积的网络瘫痪事件

2016年10月21日,美国东海岸地区遭受大面积网络瘫痪,其原因为美国域名解析服务提供商Dyn公司当天受到强力的DDOS攻击所致。此次针对域名Dyn域名服务器的攻击,Dyn公司称此次DDoS攻击涉及千万级别的IP地址(攻击中UDP/DNS攻击源IP几乎皆为伪造IP,因此此数量不代表僵尸数量),其中部分重要的攻击来源于IOT设备,此次攻击活动从上午7:00(美国东部时间)开始,直到下午1:00才得以缓解,黑客发动了三次大规模攻击,但是第三次攻击被缓解未对网络访问造成明显影响。

..... More

摘要:众说周知,工业生产过程是通过可编程逻辑控制器(PLC)来控制的。 现在市场上许多PLC都配置了以太网口并且可以用IP进行通信。 我们将以西门子 SIMATIC S7-1200机器为例展示一个蠕虫范例。此蠕虫不需要依赖PC电脑去扩散。该蠕虫仅仅活跃并运行在PLC当中。它可以通过网络扫描来寻找新的目标(新的PLC),然后攻击这些目标并将自身拷贝到这些新的PLC中,而且目标PLC上运行原主程序不会发生任何改变。这些PLC目标一旦感染该蠕虫后会再次进行扫描感染。我们将分析蠕虫对目标的影响以及提出可能的缓解技术。

..... More

我们介绍一个新的系列,那就是CAN和汽车hacking,首先我们介绍CAN协议并讨论汽车网络的工作原理。

1986年,Bosch引入了控制局域网协议(the Controller Area Network protocol),这是专门为汽车内部各汽车ECUs之间的网络通信而设计的。CAN在汽车行业,工业,机器人应用的网络控制方向,成为一种非常受欢迎的选择。从2008开始,美国所有的出售的汽车都必须使用CAN协议。

现代汽车是一种分布式控制系统,它包含一些列被设计来处理专门任务的ECUs。比如,车门控制模块管理门锁和门窗。CAN支持这些ECUs进行通信,通过链接到汽车内部网络,CAN也允许外部系统去执行诊断任务。

..... More

去年DLink被爆了多个命令注入漏洞,于是我打算分析验证一下这些漏洞,不过在分析过程中有一些意外的收获,通过IDA分析时发现了DLink的多个缓冲区溢出漏洞。但是后来发现这些漏洞在新版本的固件中被修复了。

从以往的漏洞来看DLink的确犯了很多低级错误,这也是普遍智能硬件厂商产品中容易犯的错误。

..... More

译者注:本文不完全是按照作者原文翻译,其中加入了我自己的理解和截图。个人感觉这边文章非常好,当然有点啰嗦,增加了翻译量。大家如果跟着实践并且将后面的代码吃透,将会有非常大的提升。

..... More

去年(2015年)为了分析方程式组织那个入侵硬盘固件的组件,在分析西部数据硬盘固件时遇到点问题,偶尔在hddguru上发现的一次讨论文,对我的分析起到很大帮助。就将此次讨论整理翻译成文,同时也当作为我个人的学习笔记。现分享出来,感兴趣者共学之。

..... More

由于大量公司的开发人员从第三方网站下载了IOS应用的编译工具XCode来进行APP的开发工作,导致大量APP在苹果官方AppStroe上发布的APP感染了后门XCodeGhost。这是苹果IOS系统一次史无前例的大面积用户感染恶性事件。搜索引擎、各大云盘、下载工具、共享社区等等均成为此后门的推广和下载助推剂,甚至连腾讯微信都不能幸免,其感染的APP囊括了金融如同花顺、中信银行、中信银行动卡空间、南京银行等,游戏如愤怒的小鸟2,航空如南方航空应用,社交如天涯社区,教育如网易公开课,播放器如万能影音播放器等等数百款用户日常使用APP均感染了此后门。

..... More