简 介

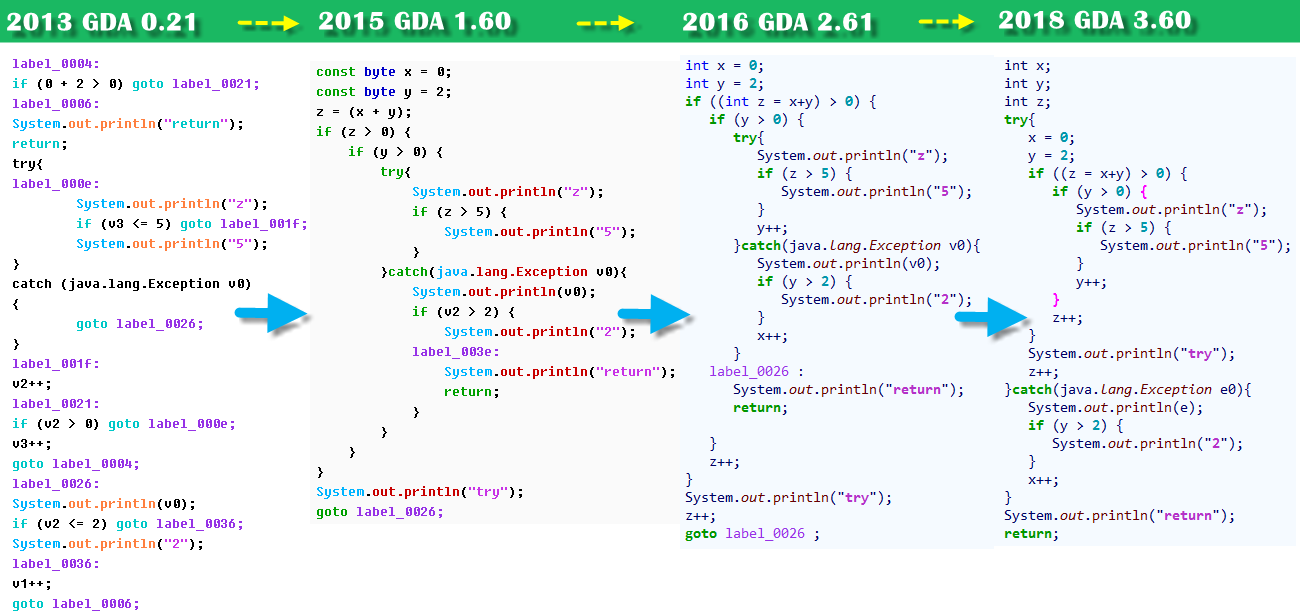

GDA decompiler evolution and innovation

领先与独创

✓ 亚洲第一款也是唯一一款现代交互式反编译器→ 完全自主研发的反编译内核,独立于世界上其他任何反编译器

✓ 世界上唯一一款c++实现的Android反编译器→ 独特而高效的反编译内核、前端、后端及大量的优化算法

✓ 世界上第一个实现davilk字节码的反编译器→ 自主设计的高效率IR及IR翻译器,自主实现并优化的数据流、控制流及结构化分析算法

✓ 世界上第一个实现静态恶意行为、隐私泄露、安全漏洞检测的Android反编译器

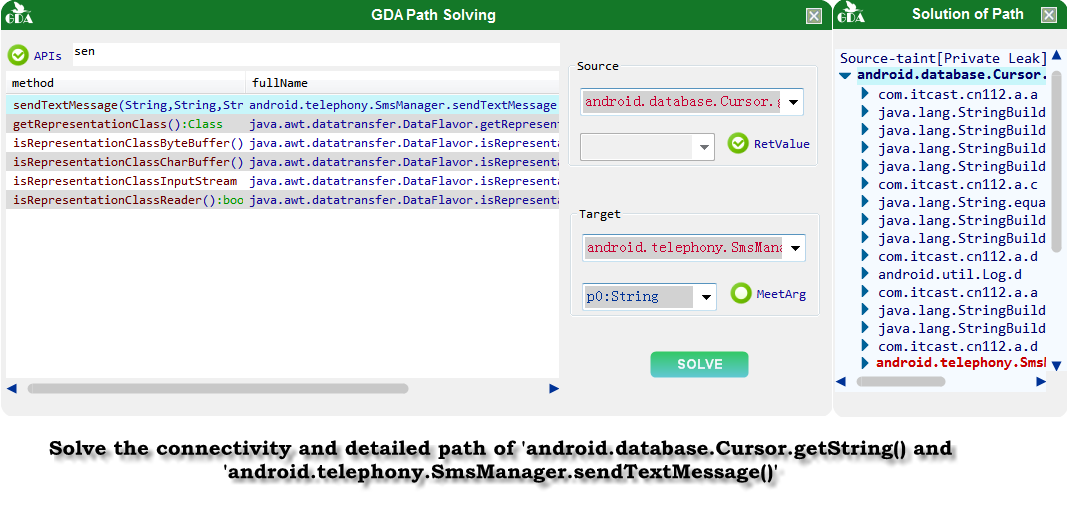

✓ 世界上第一个实现程序精细化路径求解的反编译器

✓ 世界上体积最小、占用内存最少、速度最快的Android反编译器

✓ 世界上第一个基于反编译器和api链实现的恶意行为检测引擎

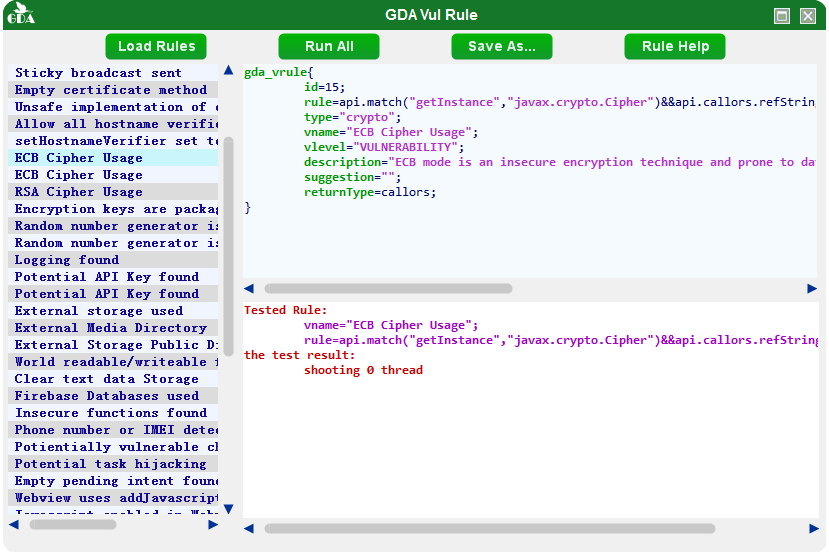

✓ 世界上第一个基于堆栈状态机和动态规则解释器的静态漏洞扫描引擎→ 速度远高于世界其他静态漏洞扫描引擎

✓ 世界上第一个基于低级中间表示的静态污点传播分析引擎→ 速度远高于世界其他静态污点传播分析引擎

✓ 独创隧道接口技术突破在给Python/Java提供脚本接口时必须依赖DLL/SO文件的限制

✓ 独创模拟追踪算法实现的具有上下文无关性的变量及寄存器溯源与追踪

✓ 独创基于低级中间表示的路径求解算法

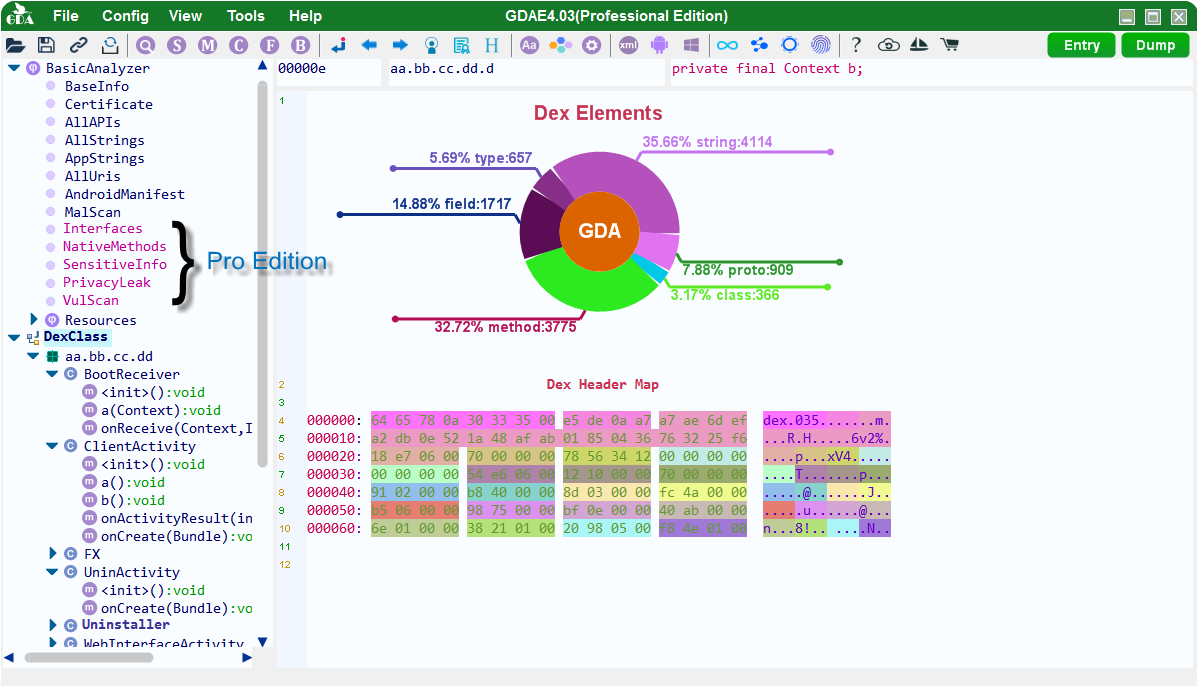

反编译器特性

- 使用C&C++实现的自独立native反编译器,无需安装java和android sdk即可使用

- 高效的反编译对抗技术能够有效绕过字节码陷阱、类型混淆、结构化混淆、字节码花指令、anti-disassembling和anti-decompiling等技术

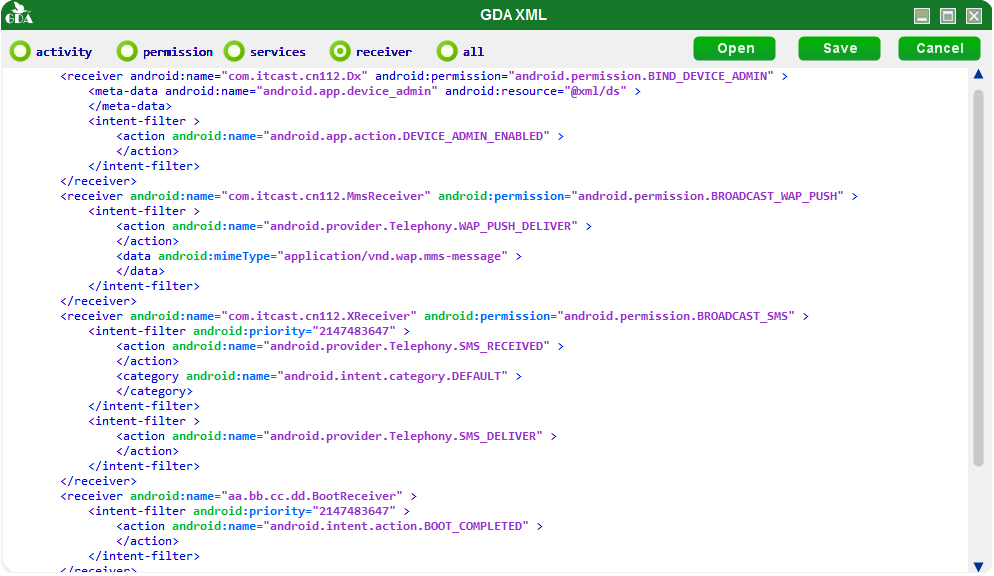

- 支持dex、odex、apk、oat、jar、class、aar文件的反编译分析

- 支持multi-dex反编译,采用DEX虚拟融合技术使得反编译更加快速

- 支持对strings,class,method,field进行交叉引用和搜索(支持精确匹配,模糊匹配,正则匹配三种模式)

- 支持class、method、field及局部变量的智能重命名,支持java代码注释

- 支持odex、oat转化为dex,支持dex文件的字节码编辑和自动校验

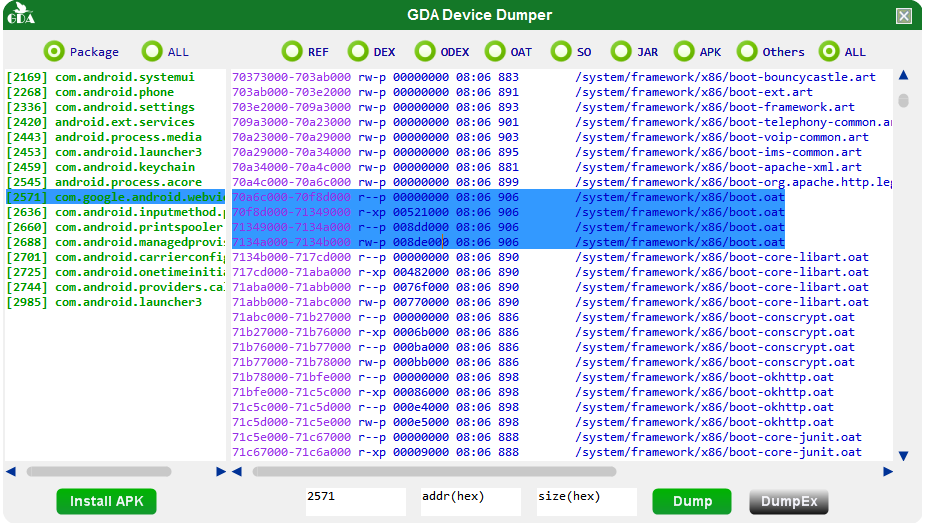

- 支持设备内存dump,支持任意有效内存数据提取,可用于脱壳和DEX自动化解密

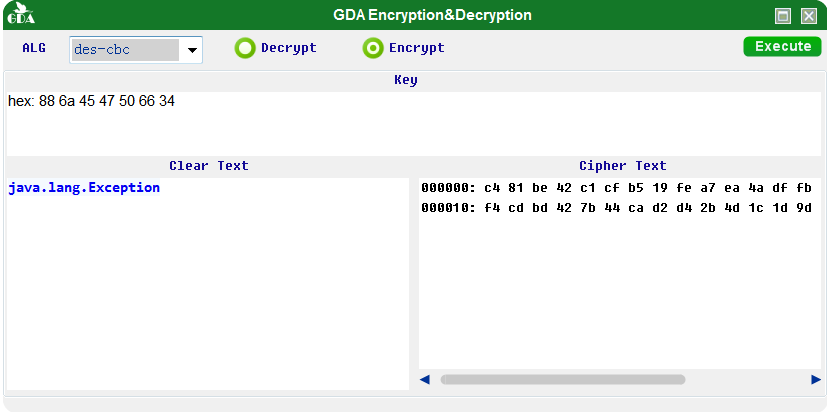

- 算法辅助工具提供主流大部分的加解密算法和HASH算法,支持连环加密,支持文件加解密

- 脚本插件支持,采用隧道接口技术实现Python和Java脚本自动化分析,无需额外提供动态链接库

- method签名数据的制作与自动识别

- 独创基于GDA反编译内核和可疑API链的恶意行为检测与发现,支持快速定位和反编译可疑代码

- 独创基于模拟追踪算法实现的具有上下文无关性的变量及寄存器追踪与溯源分析

- 独创基于堆栈状态机和动态规则解释器的静态漏洞扫描引擎,灵活简单的漏洞规则语法,内置近50多类漏洞规则,支持自定义漏洞规则

- 独创基于低级中间表示的静态污点传播分析,实现全域隐私泄露检测

- 独创基于低级中间表示的精细化程序路径求解算法,自定义测试任意路径的联通性和关联性

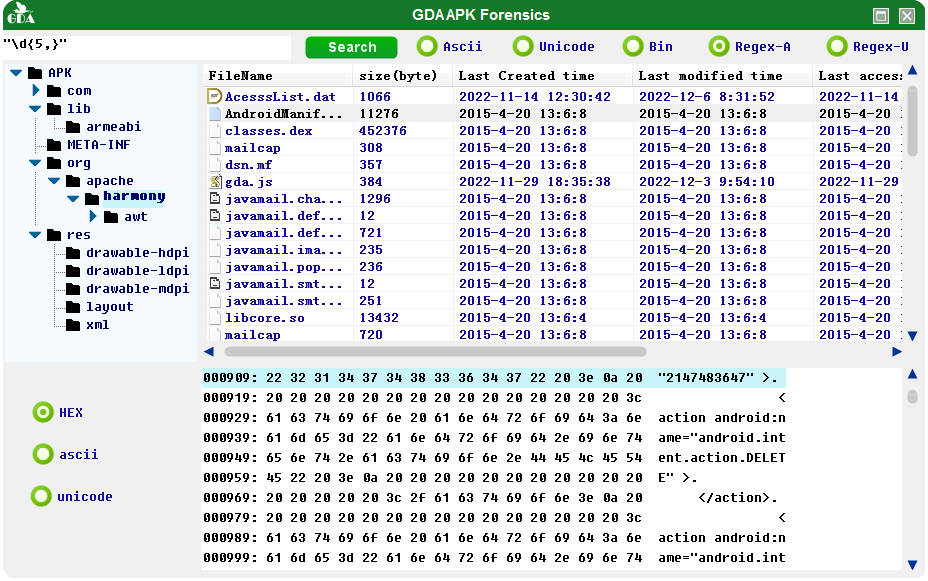

- APK全文件取证分析支持

- 支持URI深度提取

- 支持全局敏感信息提取,通过内置40多条敏感信息规则,包括各大主流平台的api key、Token、SID等规则

- ......